As Aplicações Web estão cada vez mais presente no cotidiano das empresas, otimizando processos e reduzindo o tempo gasto em operações. Os sites que trabalham com comércio eletrônico, por exemplo, utilizam Aplicações Web e Mobile para consultar dados e executar as vendas. Sem dúvida, o desenvolvimento de aplicações representa uma evolução nos processos. O perigo, porém, é que algumas aplicações podem impactar na segurança do negócio que as utilizam, como explicamos no vídeo abaixo.

Isso acontece porque o desenvolvimento das aplicações visa a questão operacional e nem sempre verifica os aspectos de Segurança da Informação, e acaba deixando o negócio inseguro. Este tipo de ameaça pode ser mitigada com uma rigorosa Análise de Aplicações Web e Mobile, que busca, identifica e elimina vulnerabilidades que oferecem riscos relacionados à Segurança da Informação. A análise também pode ajudar a reduzir custos no ciclo de desenvolvimento de aplicações ao minimizar os riscos.

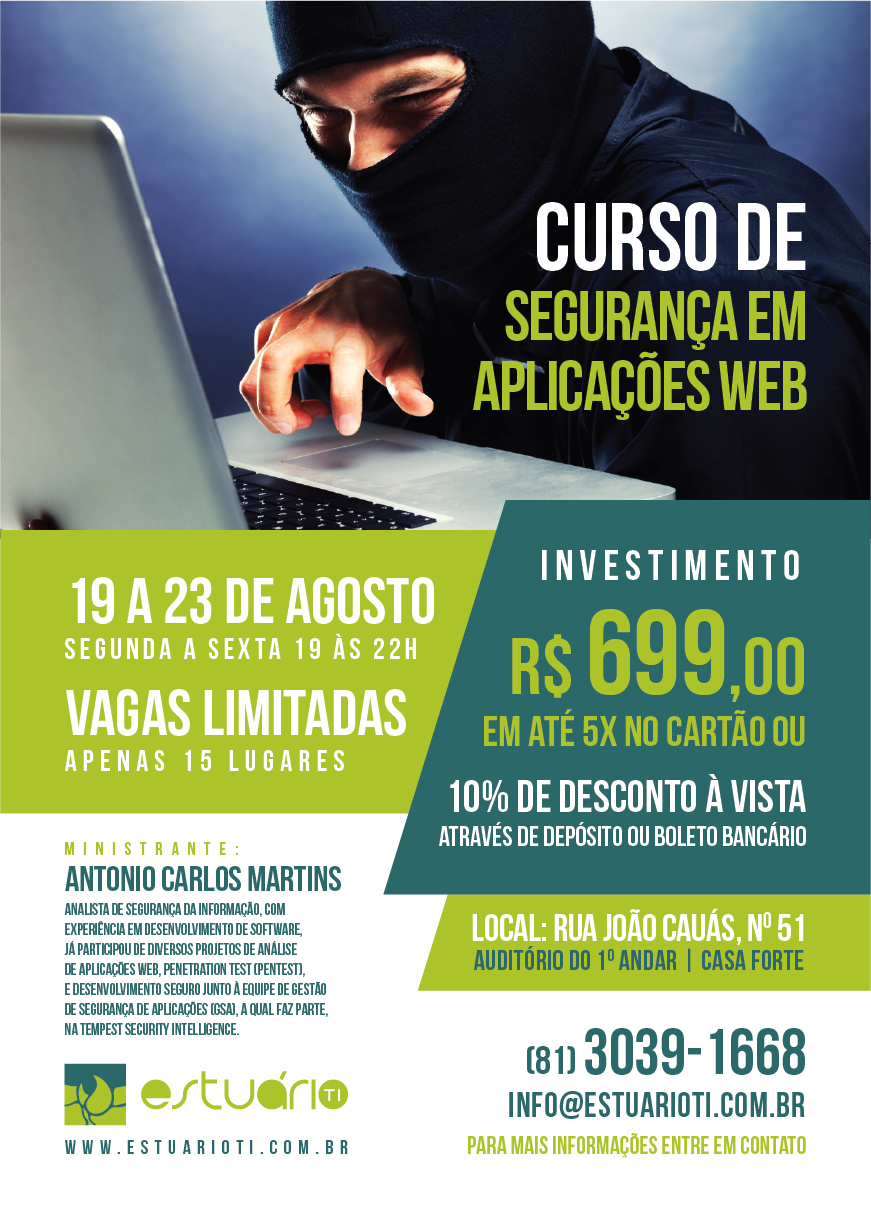

Com grande expertise no trabalho de Análise de Aplicações Web, a Estuário TI desenvolve pesquisas constantes para a identificação de vulnerabilidades desconhecidas e nunca antes publicadas. Além de encontrar, identificar e corrigir, a Estuário documenta as falhas encontradas no Wing, um software online de gestão de vulnerabilidade desenvolvido pela própria EstuárioTI. O Wing oferece a oportunidade de criar uma base de conhecimento sobre o estado da suas aplicações no momento do teste e compartilhar estas informações com colaboradores da empresa.

Por meio de um dashboard simples e intuitivo é possível ter uma visão ampla e detalhada dos resultados, atribuir quem deve fazer correções e acompanhar o status das tarefas, com gráficos e métricas. Faça o download do nosso Datasheet clicando aqui. Suas Aplicações estão seguras? Solicite uma Análise de Aplicações Web e Mobile da Estuário TI pelo email: